Опасность DNS-атак в контексте криптовалютных сервисов

DNS-атаки остаются одной из наиболее изощрённых форм киберпреступлений, особенно когда речь идёт о доступе к крипто-сервисам. Злоумышленники подменяют данные в DNS-запросах, направляя пользователей на фальшивые сайты, внешне идентичные оригинальным. Согласно отчёту от Cisco Umbrella за 2023 год, до 33% всех DNS-запросов содержали подозрительную активность, а 18% из них были напрямую связаны с криптовалютными платформами. В 2024 году объёмы DNS-атак на криптовалютные кошельки и биржи увеличились на 47% по сравнению с предыдущим годом. Это подчёркивает необходимость внедрения надёжных стратегий защиты для пользователей и организаций, работающих с цифровыми активами.

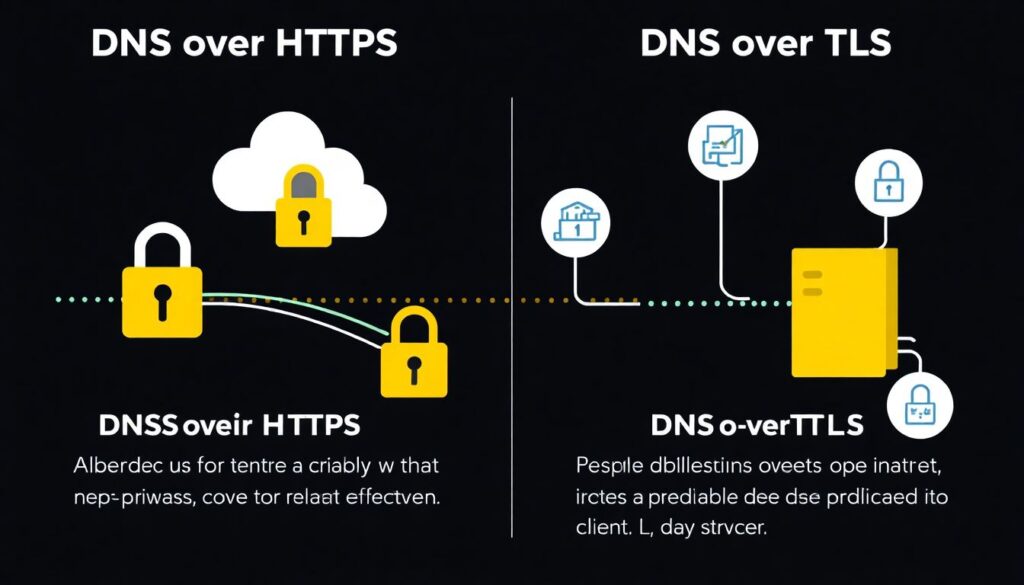

Сравнение подходов к защите от DNS-атак

Существует несколько ключевых стратегий защиты от DNS-атак: использование защищённых DNS-сервисов (таких как DNS over HTTPS или DNS over TLS), развертывание локальных DNS-серверов с фильтрацией запросов, применение VPN с собственными DNS-резолверами, а также использование аппаратных DNS-фильтров. DNS over HTTPS (DoH) и DNS over TLS (DoT) шифруют DNS-запросы, предотвращая их перехват. Локальные сервера позволяют контролировать трафик и выявлять аномалии. VPN может скрыть DNS-запросы от провайдера, но не всегда защищает от компрометации самого VPN-сервера. Аппаратные фильтры дают дополнительный уровень защиты, но требуют технической настройки и инвестиций.

Плюсы и минусы современных технологий защиты

DNS over HTTPS обладает высокой степенью конфиденциальности, так как шифрует запросы в HTTP-потоке, но может вызывать задержки из-за увеличенной нагрузки на клиент и сервер. DNS over TLS считается более предсказуемым с точки зрения производительности, но требует поддержки на стороне провайдера и клиента. Локальные DNS-серверы дают максимальный контроль, однако требуют технической грамотности и постоянного мониторинга. VPN с собственным DNS — хороший вариант, но важно выбирать поставщика с чёткой политикой отсутствия логирования. Аппаратные фильтры эффективно блокируют вредоносные домены, но не защищают от фишинга на новых, ещё не внесённых в базы сайтах. Таким образом, ни одна технология не гарантирует абсолютной защиты, но их комбинация существенно снижает риски.

Рекомендации по выбору стратегии защиты

Для пользователей крипто-сервисов наиболее эффективным является комплексный подход. Начните с настройки DNS over HTTPS в браузере или на уровне операционной системы. Используйте надёжный VPN, предпочтительно с функцией защиты от утечки DNS. Установите расширения в браузер, отслеживающие фишинг и сертификацию SSL-сайтов. Пользователям с высоким уровнем риска — трейдерам и владельцам крупных криптоактивов — стоит рассмотреть развертывание локального DNS-сервера с чёрным списком вредоносных доменов. Также важно регулярно обновлять систему и использовать антивирусные решения, которые мониторят DNS-активность. При работе с криптовалютами любые несоответствия в адресной строке должны восприниматься как тревожный сигнал.

Текущие тенденции и прогнозы на 2025 год

К 2025 году эксперты отмечают рост интереса к децентрализованным DNS-сетям (dDNS), которые базируются на технологии блокчейн. Они обеспечивают устойчивость к атаке путём исключения централизованной точки отказа. Примеры таких решений — Handshake и ENS (Ethereum Name Service). Однако эти технологии пока находятся в стадии активной разработки и не получили массового распространения. Также наблюдается внедрение AI-систем в DNS-мониторинг, которые анализируют поведение доменов и предсказывают вероятность фишинга. По данным Cybersecurity Ventures, к середине 2025 года более 40% крипто-компаний планируют интегрировать AI-механизмы в свои DNS-защиты. В условиях усложняющихся атак и растущей стоимости криптоактивов, грамотная стратегия DNS-безопасности становится не просто рекомендацией, а необходимостью.