Введение в проблему безопасности смарт-контрактов

Смарт-контракты стали основой современных децентрализованных приложений, однако вместе с ростом их популярности растет и количество атак, связанных с уязвимостями в коде. Без должного аудита даже тривиальный контракт может привести к финансовым потерям. Проверка безопасности смарт-контракта — это не просто технический этап перед деплоем, а критически важная часть жизненного цикла любого Web3-проекта. Часто разработчики недооценивают глубину анализа, ограничиваясь поверхностными линтерами, что влечёт за собой фатальные последствия.

Реальные кейсы уязвимостей: от DAO до современных атак

Одним из самых известных примеров является взлом DAO в 2016 году, где из-за ошибки повторного входа (reentrancy) хакерам удалось вывести около $60 млн. Аналогичная проблема была обнаружена и в некоторых DeFi-платформах в 2020–2021 годах. Также стоит упомянуть баг в контракте Parity Wallet, где простой вызов `selfdestruct` заблокировал более 500 000 ETH. Эти инциденты ясно показывают, что проверка безопасности смарт-контракта должна учитывать не только логику кода, но и особенности исполнения в виртуальной машине Ethereum.

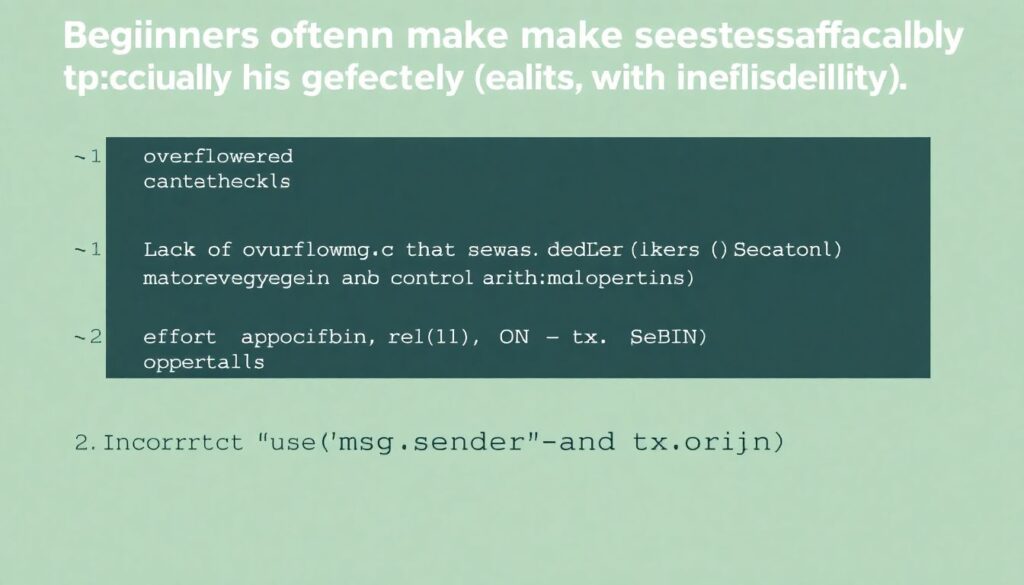

Частые ошибки новичков при разработке смарт-контрактов

Новички зачастую делают одни и те же ошибки, особенно в проектах на Solidity:

1. Отсутствие проверки на переполнение/переподписание — до появления SafeMath многие не учитывали необходимость контроля арифметических операций.

2. Неправильная работа с `msg.sender` и `tx.origin` — путаница этих переменных может привести к уязвимостям в авторизации.

3. Открытые функции без модификаторов доступа — забытый `public` может привести к несанкционированному вызову критических функций.

4. Игнорирование reentrancy-атак — особенно в случае внешних вызовов до изменения состояния.

5. Нелогичная архитектура хранения данных — неоптимальное использование хранилища повышает газовые издержки и делает контракт уязвимым к DoS-атакам.

Неочевидные решения в обеспечении безопасности

Помимо стандартных аудиторских практик, таких как статический и динамический анализ, существуют менее очевидные, но эффективные методы, повышающие безопасность блокчейн контрактов. Например, внедрение паттерна "pull over push" при распределении средств минимизирует риск повторных вызовов. Также важно использовать fail-safe архитектуру — проектировать контракт так, чтобы при возникновении ошибки происходил отказ в безопасном состоянии, а не продолжение исполнения с непредсказуемыми последствиями. Еще один недооцененный подход — формальная верификация, особенно через инструменты на базе SMT-солверов, таких как Certora или K Framework.

Альтернативные методы анализа

Проверка безопасности смарт-контракта не ограничивается лишь ручным аудитом и линтерами. Сегодня доступно множество инструментов для проверки смарт-контрактов, включая:

1. MythX / Mythril — продвинутый статический анализатор на базе символического исполнения.

2. Slither — инструмент от Trail of Bits, предоставляющий мощный анализ AST и выявление типовых уязвимостей.

3. Echidna — фреймворк для property-based testing, позволяющий тестировать инварианты контракта.

4. Manticore — инструмент динамического анализа с возможностью fuzzing'а и исследования путей исполнения.

Этот арсенал позволяет комбинировать разные подходы: от моделирования поведения в тестовой сети до символьного анализа.

Лайфхаки для профессионалов

Опытные разработчики и аудиторы применяют ряд практик, которые позволяют значительно повысить безопасность:

1. Интеграция CI/CD с анализаторами — автоматический запуск Slither или Mythril при каждом коммите помогает ловить баги на ранних этапах.

2. Контрактная сегментация — разделение логики на отдельные контракты облегчает аудит и снижает риски.

3. Использование battle-tested библиотек — например, OpenZeppelin, код которых прошёл многократную проверку.

4. Аудит смарт-контрактов «вслепую» — когда один эксперт пишет код, а другой проводит независимую проверку, не зная о логике проекта.

5. Баг-баунти программы — привлечение внешнего комьюнити к тестированию может выявить нестандартные векторы атаки.

Заключение: комплексный подход к безопасности

В условиях постоянного роста угроз, безопасность блокчейн контрактов должна рассматриваться как непрерывный процесс, а не одноразовая проверка. Важно не просто знать, как проверить смарт-контракт на безопасность, а выработать устойчивую культуру разработки с учетом всех этапов — от проектирования до деплоя. Комбинирование ручного аудита, автоматических инструментов и нестандартных подходов — единственный путь к созданию надежных децентрализованных систем.