Что вообще такое сэндвич-атака и почему это больно для кошелька

Сэндвич-атака в DeFi — это ситуация, когда ваш обмен токенов попадает между двумя транзакциями атакующего. Он видит ваш запрос в мемпуле, ставит свою сделку перед вашей (front‑run), двигает цену, а затем сразу после вашей продаёт назад (back‑run), забирая разницу. Визуально это похоже на бутерброд: сверху — покупка атакующего, посередине — ваша сделка, снизу — его продажа. В результате вы платите дороже, получаете меньше токенов, а иногда ещё и теряете на проскальзывании. Защита от сэндвич атак в DeFi начинается с понимания, что вы воюете не только с волатильностью, но и с ботами, которые живут в мемпуле 24/7 и охотятся за неаккуратными сделками.

Как это выглядит на уровне блокчейна: текстовая диаграмма

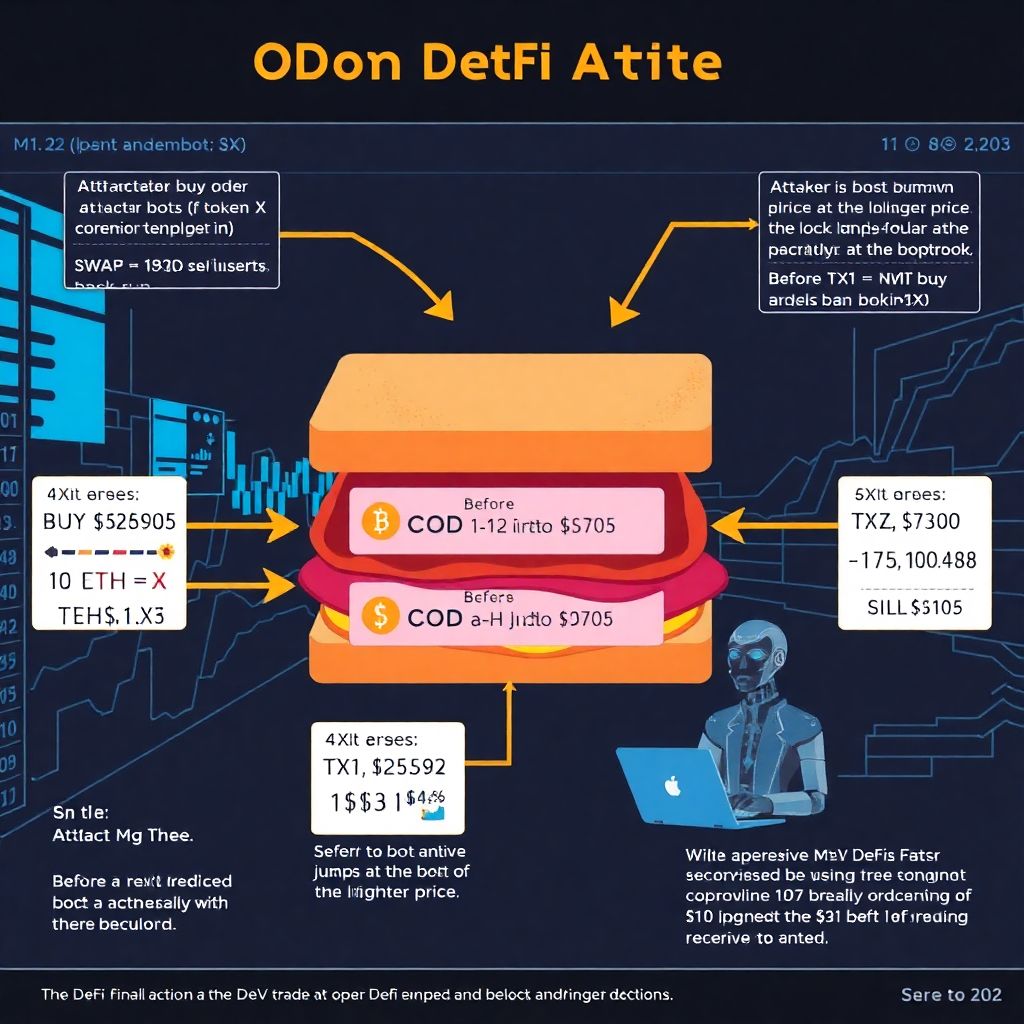

Чтобы не оставалось ощущения «магии», разложим sandwich attack по шагам в виде простой ASCII‑диаграммы. Представим, что вы хотите обменять 10 ETH на токены проекта X через популярную DEX: ваша транзакция улетает в мемпул, где её видят все, в том числе MEV‑боты. Один из таких ботов решает, что на этой сделке можно заработать, и выстраивает цепочку операций вокруг вас, используя более высокий gas price. Диаграмма получается такая:

1. Мемпул (очередь транзакций):

- TX1: Бот покупает токен X перед вами

- TX2: Вы меняете ETH → X

- TX3: Бот продаёт токен X после вас

2. В блоке у майнера / валидатора порядок будет уже такой:

[TX1 (front‑run)] → [TX2 (ваша сделка)] → [TX3 (back‑run)]

3. Итог:

- До TX1: цена X = условно 1 $

- Бот покупает, цена прыгает → 1,05 $

- Вы покупаете уже по завышенной цене

- Бот продаёт обратно по 1,048 $ и фиксирует прибыль, вы — проскальзывание

Такое поведение и есть классическая sandwich attack при обмене токенов: ваш ордер используется как «материал», на котором зарабатывает чужой алгоритм, а вы даже не всегда понимаете, почему итоговая цена так сильно отличается от расчётной.

Чем сэндвичи отличаются от других MEV‑историй

В экосистеме DeFi много серых зон, и сэндвич‑атаки — лишь один вид MEV (Maximal Extractable Value). Чтобы трезво выстроить стратегию обороны, полезно сравнить этот тип угроз с аналогами, которые выглядят похожими, но требуют иных мер безопасности. Основная разница в том, что при простом front‑running вы просто «проигрываете гонку газа», а при sandwich‑схеме вас намеренно используют как ликвидность, двигая цену в обе стороны. Back‑running без «сэндвича» чаще нацелен на арбитраж после уже состоявшейся крупной сделки, а не на эксплуатацию вашей конкретной транзакции. Поэтому защита должна не только ускорять операции, но и скрывать детали сделки от ботов, способных собирать сложные цепочки вокруг неё.

Почему DEX‑ы особенно уязвимы

Безопасные DEX биржи без sandwich атак пока звучат скорее как цель, чем как повсеместная реальность, потому что само устройство большинства AMM‑пулов подталкивает к таким схемам. Формула x*y=k публична, глубина пула видна каждому, а мемпул открытый. Любой бот за долю секунды считает, как изменится цена, если вы вольёте свою ликвидность, и моделирует идеальный front‑ и back‑run для извлечения прибыли. В централизованных биржах книги ордеров и очередь заявок находятся под контролем самой биржи, что даёт другие риски, но там, как правило, отсутствует этот открытый мемпул и прямой доступ к порядку включения транзакций в блок. В децентрализованной среде, наоборот, прозрачность максимальна, и она же становится оружием против невнимательных пользователей.

Базовые методы защиты: что обязан делать каждый

1. Корректная настройка проскальзывания

Самое очевидное, но почему‑то до сих пор многими игнорируемое — это лимит проскальзывания (slippage). Чем он шире, тем легче боту «играть» ценой, двигая её в нужном себе диапазоне и оставаясь внутри допустимых для вас параметров. Узкий slippage уменьшает пространство для манёвра, а иногда делает sandwich‑атаку просто невыгодной. Однако слишком суровые настройки приведут к тому, что сделка не пройдёт при малейшей волатильности, поэтому разумно подстраивать их под ликвидность пула и размер вашей позиции. Так вы не добьётесь стопроцентной защиты, но уже заметно удорожите атакующим возможность построить выгодный для них сценарий.

2. Лимитные ордера и off‑chain‑исполнение

Лимитные ордера, исполняемые через специализированные протоколы, уменьшают предсказуемость вашего поведения в мемпуле. В отличие от простого swap‑а, такие ордера могут срабатывать, когда цена достигает заданного уровня, а не просто «как можно быстрее». Плюс часть решений использует off‑chain‑матчинг заявок, а затем агрегирует их в одну транзакцию, что делает сложнее составление индивидуального «сэндвича» вокруг каждого пользователя. Отдельные агрегаторы DEX уже предлагают режимы, где ваши сделки маршрутизируются по пулам так, чтобы минимизировать след в мемпуле и заодно уменьшать вероятности целевых атак.

Нестандартные способы защиты: как стать неудобной мишенью

Использование приватных RPC и скрытых мемпулов

Один из наиболее эффективных и в то же время пока не массовых подходов — отправка транзакций через приватные RPC‑сервера и «закрытые» релей‑сети. Вместо того чтобы светиться в публичном мемпуле, вы отправляете свои swap‑ы через инфраструктуру, где майнер или валидатор получает их напрямую и включает в блок без возможности для открытых MEV‑ботов поучаствовать в гонке. По сути, вы исключаете публичный этап «выставления на витрину», где строится основная логика sandwich‑скриптов. Некоторые лучшие DeFi кошельки с защитой от сэндвич атак уже умеют переключаться на такие RPC автоматически, но более продвинутые пользователи настраивают это вручную, комбинируя разные провайдеры и проверяя их репутацию.

Генерация «шумовых» транзакций

Нестандартное, но занятное решение — создание «шума» вокруг своих крупных сделок. Идея в том, чтобы разбавить реальную активность серией мелких, экономически бессмысленных транзакций, которые усложняют анализ и прогнозирование вашей основной операции. Если бот видит сотни мелких swap‑ов с разными токенами и непредсказуемыми объёмами, ему сложнее понять, какая из них действительно важна и стоит риска sandwich‑цепочки. Конечно, за это приходится платить дополнительным gas, так что метод подходит скорее для случаев, когда речь идёт о действительно крупной сумме и защита транзакций в DeFi от sandwich атак оправдывает эти расходы.

Игры с временем и размером транзакции

Боты ориентируются на крупные сделки, которые заметно меняют цену в пуле. Если вы сознательно избегаете «жирных» транзакций и дробите их на более мелкие, вероятность стать целью снижается. Но можно пойти ещё дальше и использовать асинхронное распределение по времени: например, отправлять части обмена в разные моменты суток, когда сеть менее перегружена и конкуренция MEV‑ботов ниже. Это не гарантирует абсолютной защиты, но делает ваш профиль гораздо менее «вкусным». В ряде случаев грамотный выбор часа (например, во время низкой активности американского или азиатского рынка) даёт больше эффекта, чем до бесконечности закрученные настройки slippage.

Инструменты и кошельки, которые помогают не попасть в бутерброд

Специализированные интерфейсы для «стелс»-swap‑ов

Появляются интерфейсы, которые добавляют поверх обычных DEX‑протоколов дополнительные уровни скрытности и анализа. Под капотом используется тот же AMM, но перед отправкой транзакции модуль оценивает вероятность sandwich‑атаки на основе текущего состояния мемпула, очереди блоков и активности известных MEV‑ботов. Если риск слишком высок, он может предложить альтернативный маршрут обмена, изменить gas price или вообще отложить сделку. Такие инструменты для защиты транзакций в DeFi от sandwich атак пока ещё не стали стандартом, но уже заметно уменьшают эффект «слепого» нажатия кнопки Swap без понимания контекста.

Кошельки с MEV‑фильтрацией и маршрутизацией

Лучшие DeFi кошельки с защитой от сэндвич атак не ограничиваются интерфейсом для отправки транзакций. Они анализируют схему сети, предлагают переключаться на приватные RPC, автоматически ограничивают максимальное проскальзывание для подозрительных пар и, в отдельных случаях, используют собственные бандлеры, которые отправляют ваши операции напрямую валидаторам, минуя публичный мемпул. Такой кошелёк становится не просто «портмоне», а полуавтоматическим адвокатом ваших сделок, непрерывно решающим задачу: выгодно ли сейчас входить в пул и какой маршрут минимизирует потенциальный MEV‑дренаж.

Выбор DEX с продуманной архитектурой

Когда речь заходит о безопасных DEX биржах без sandwich атак, нужно понимать, что стопроцентно «стерильных» площадок не бывает, однако архитектура может заметно снижать привлекательность атаки. Некоторые протоколы уходят от классической модели x*y=k к более сложным кривым, использующим динамические комиссии и встроенные механизмы анти‑MEV. Другие экспериментируют с периодическими аукционами, где все ордера в интервале времени агрегируются и исполняются по единой клиринговой цене, из‑за чего невозможен индивидуальный front‑/back‑run вокруг одной жертвы. При выборе площадки стоит обращать внимание не только на TVL и APY, но и на то, как она в принципе взаимодействует с MEV‑реальностью.

Пошаговая стратегия пользователя: от теории к практике

Минимальный набор действий, чтобы не быть лёгкой добычей

Чтобы не утонуть в массе советов, уместно сформулировать практический чек‑лист, который поможет понять, как избежать sandwich attack при обмене токенов в повседневных операциях, без глубокого погружения в инфраструктуру:

1. Настройте разумный лимит проскальзывания и не оставляйте значения «по умолчанию», особенно на новых токенах.

2. Избегайте гигантских swap‑ов в один клик, дробите крупные суммы на несколько частей.

3. Подключите и используйте приватные RPC или кошельки, умеющие работать с ними.

4. Тестируйте новые токены и пулы маленькими суммами, прежде чем входить крупно.

5. Следите за загрузкой сети и выбирайте менее горячие часы для крупных сделок.

6. Отдавайте предпочтение DEX и агрегаторам, которые публично декларируют и документируют анти‑MEV‑механику.

7. Регулярно пересматривайте настройки кошелька и список разрешённых смарт‑контрактов, чтобы случайно не использовать сомнительный интерфейс.

Когда стоит применять нестандартные методы

Экзотические схемы вроде генерации «шума» или ручного управления маршрутами через несколько DEX‑ов оправданы, когда вы управляете существенным капиталом или работаете с низколиквидными пулами, где один крупный ордер меняет рынок. В обычной жизни розничного пользователя перегружать себя сложными ритуалами не обязательно: достаточно освоить базовые настройки, использовать продвинутые кошельки и не торговать в состоянии спешки. Нестандартные решения хороши там, где каждая десятая доля процента slippage превращается в ощутимую сумму, а экономия на защите сегодня может обернуться потерей капитала завтра.

Итог: DeFi без наивности, но и без паранойи

Сэндвич‑атаки — это не баг DeFi, а следствие его фундаментальных свойств: открытого мемпула, прозрачности пулов и жёсткой конкуренции за MEV. Игнорировать их — значит молча соглашаться на невидимый налог с каждой неаккуратной транзакции. При этом перегиб в другую сторону, когда любой swap воспринимается как потенциальное ограбление, тоже мало полезен. Зрелая защита от сэндвич атак в DeFi — это комбинация здравого смысла, грамотных инструментов и пары‑тройки хитростей, которые делают вас неудобной целью для автоматических ботов. Вы не обязаны выигрывать у всей армии MEV‑алгоритмов; достаточно сделать так, чтобы атакующему было проще переключиться на того, кто не настроил ни кошелёк, ни голову.