Понимание векторов атаки на блокчейн

Определение и специфика терминов

Вектор атаки — это путь или метод, который злоумышленник использует для получения несанкционированного доступа к системе или для компрометации её целостности. В контексте блокчейна это совокупность техник, направленных на подрыв децентрализованной архитектуры, кражу активов, вмешательство в консенсус или манипуляции с данными блоков.

Блокчейн-сети, несмотря на кажущуюся неприступность благодаря криптографии и децентрализации, подвержены ряду специфических угроз. Эти угрозы могут быть реализованы как на уровне протокола, так и через уязвимости в смарт-контрактах, интерфейсах взаимодействия или даже в человеческом факторе.

Классификация векторов атак

Атакующие могут использовать несколько направлений воздействия на блокчейн-систему:

- Сетевые атаки, нацеленные на инфраструктуру передачи данных (например, Eclipse-атака);

- Экономические атаки, направленные на манипуляции с мотивациями участников (например, атака 51%);

- Угрозы на уровне смарт-контрактов, связанные с ошибками в логике реализованных контрактов;

- Атаки на уровень консенсуса, подрыв доверия к правилам валидации блоков (например, Selfish Mining);

- Социальная инженерия, включая фишинг и эксплойты в интерфейсах кошельков и бирж.

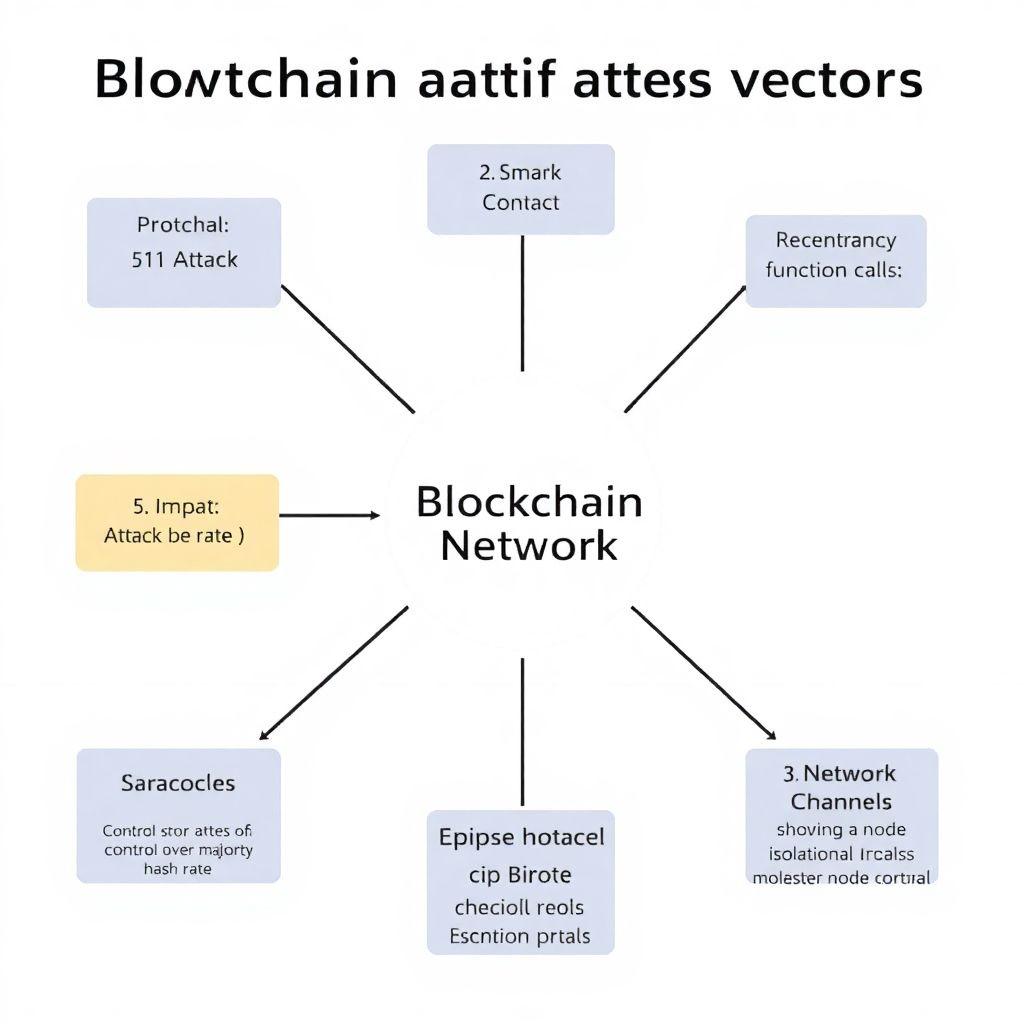

Схематическое объяснение: как работают векторы атак

Визуализируем это в виде диаграммы (в текстовом описании):

- Центральный узел: "Блокчейн-сеть"

- Ветвь 1: "Уровень протокола"

- Подветвь: "Атака 51%" → "Контроль большинства хешрейта"

- Ветвь 2: "Смарт-контракты"

- Подветвь: "Reentrancy атака" → "Повторный вызов функций"

- Ветвь 3: "Сетевые каналы"

- Подветвь: "Eclipse-атака" → "Изолирование узла"

- Ветвь 4: "Пользовательские интерфейсы"

- Подветвь: "Фишинг-атака" → "Подмена адреса"

Такая структура позволяет понять, что угроза может исходить не только из ядра системы, но и по периферии.

Сравнительный анализ угроз и методов защиты

Атака 51% против экономических стимулов

Атака 51% — ситуация, когда одна сторона контролирует более половины вычислительной мощности (Proof-of-Work) или монет (Proof-of-Stake) и может переписать историю блокчейна. Это дорогостоящая и ресурсоёмкая атака, но всё же возможная при централизации майнинговых пулов.

Способы противодействия:

- Распределение хешрейта или стейков между независимыми участниками;

- Применение гибридных консенсусов;

- Динамическое повышение сложности атакующих операций.

Reentrancy-атака: уязвимость смарт-контрактов

В 2016 году известно одно из крупнейших событий в истории блокчейна — взлом DAO. Он был осуществлён через reentrancy-атаки, когда контракт позволял повторно вызвать функцию до завершения предыдущего вызова.

Контрмеры:

- Использование шаблона “checks-effects-interactions”;

- Применение модификаторов, блокирующих повторные вызовы;

- Аудит и формальная верификация кода контракта.

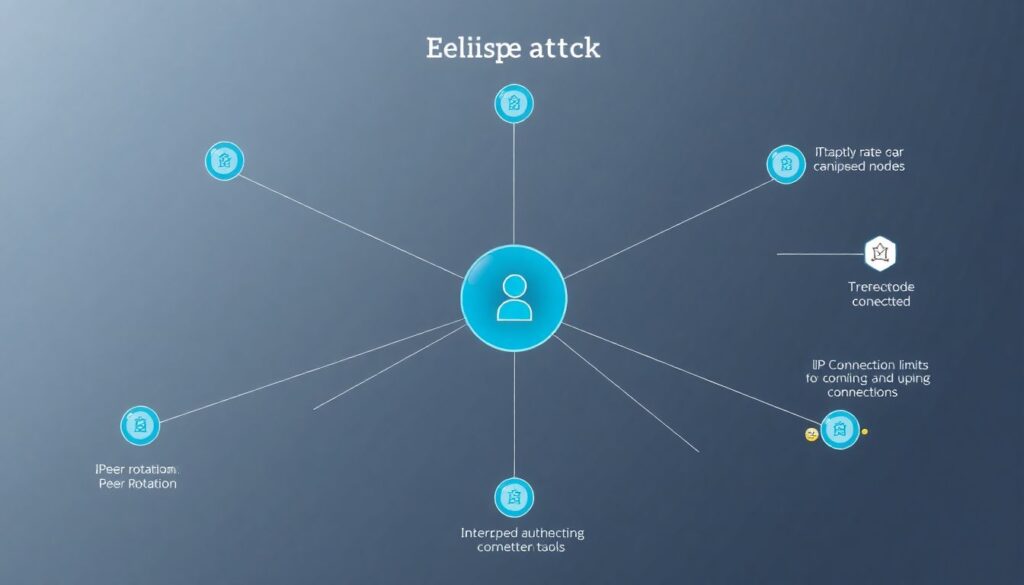

Eclipse-атака против сетевой изоляции

Eclipse-атака предполагает захват всех входящих и исходящих соединений у конкретного узла, что позволяет злоумышленнику контролировать данные, которые тот получает.

Методики защиты:

- Ограничение количества подключений от одного IP;

- Ротация пирингов;

- Шифрование и аутентификация соединений между узлами.

Подходы к снижению уязвимости блокчейна

Традиционные методы безопасности

Многие методы, применимые в централизованных системах, частично адаптируются и в блокчейне:

- Аудиты безопасности;

- Мониторинг сетевого трафика;

- Сканеры уязвимостей.

Однако они не всегда эффективны из-за уникальной природы блокчейна: неизменяемости данных, публичности записей и автономности исполнения.

Децентрализованные меры защиты

В ответ на вызовы появляются новые подходы:

- Формальная верификация — математическое доказательство корректности смарт-контрактов;

- Bug Bounty-программы — стимулирование поиска уязвимостей внешними экспертами;

- DAO для управления безопасностью — децентрализованные автономные организации, координирующие меры реагирования на инциденты.

Машинное обучение и предиктивная аналитика

Современные исследователи интегрируют ИИ в анализ блокчейн-активности:

- Выявление аномального поведения;

- Классификация подозрительных транзакций;

- Обнаружение ботов или скоординированных атак.

Заключение: необходимость комплексного подхода

Атаки на блокчейн-системы становятся всё более изощрёнными, проникая в каждый слой архитектуры — от консенсуса до пользовательского интерфейса. Противодействие требует мультидисциплинарного подхода, сочетающего криптографию, теорию игр, программную инженерию и человеческий фактор.

Ключевой вывод: никакая система не является по-настоящему безопасной по умолчанию — безопасность блокчейна нуждается в постоянной адаптации к новым угрозам. Только комплексная, динамическая защита может обеспечить устойчивость децентрализованных технологий в долгосрочной перспективе.