Представьте, что у каждого человека есть два замка: один всем показали, второй никому не показывают. Любой может положить вам письмо в ящик, заперев его на «публичный» замок, но открыть и прочитать сможете только вы с помощью своего «секретного» замка. Это и есть асимметричное шифрование: пара ключей, где один публичный, другой приватный. В 2025 году оно лежит в основе почти всего, что мы называем цифровой безопасностью: от мессенджеров и банковских приложений до умных замков в офисах и удалённых рабочих мест с нулевым доверием к сети.

---

Что именно такое асимметричное шифрование сегодня

Асимметричное шифрование работает на математике с односторонними функциями: зашифровать сообщение публичным ключом легко, а вот «вычислить» приватный ключ обратно по открытому — практически нереально, если алгоритм и длина ключа выбраны грамотно. В последние годы RSA постепенно дополняется и даже вытесняется эллиптическими кривыми и постквантовыми схемами, потому что бизнес боится будущих квантовых атак. Современные корпоративные решения асимметричного шифрования данных всё чаще комбинируют классические алгоритмы с новыми, чтобы пережить переходный период и не менять инфраструктуру каждые три года.

Необходимые инструменты

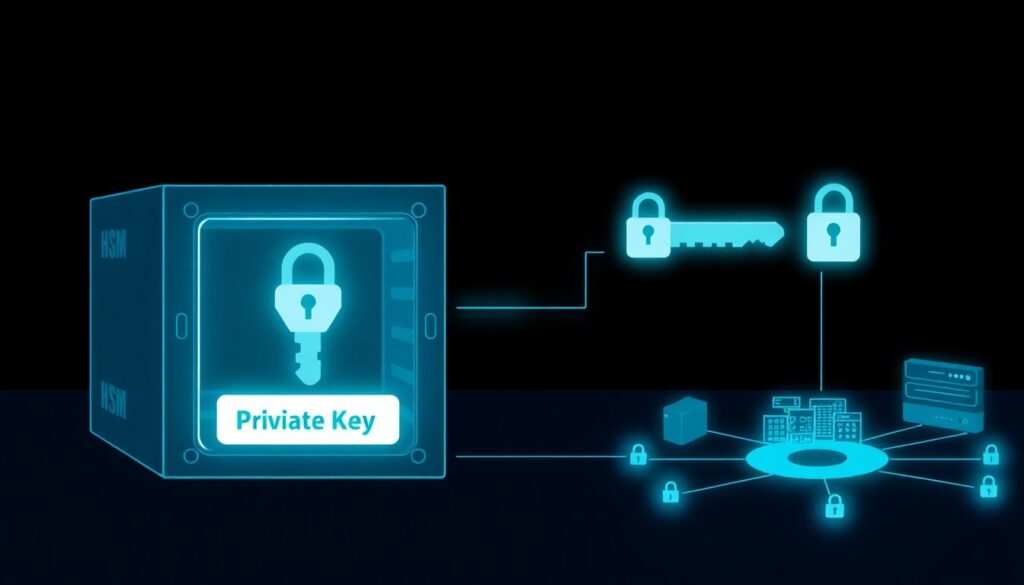

Если отбросить теорию, в практическом мире вам нужен набор конкретных вещей: генератор ключей, библиотека криптографии и удобный способ управлять сертификатами. Сейчас редко кто пишет криптокод «с нуля»: проще асимметричное шифрование купить программное обеспечение у вендора, который уже прошёл аудиты, имеет сертификацию и даёт понятную техподдержку. Для разработчиков это обычно готовые SDK и модули для любимого фреймворка, для админов — панели управления ключами, хранилища HSM и сервисы облачного управления. В 2025 году важный тренд — управляемые облачные KMS, когда ключи логически ваши, но физически и организационно ими заведует провайдер.

Инструменты для веба и внешних сервисов

Как только речь заходит о защите трафика, всплывают сертификаты. Сегодня ssl сертификат с асимметричным шифрованием заказать можно буквально в пару кликов, но нюанс в том, чтобы грамотно вписать его в архитектуру: балансировщики, API‑шлюзы, микросервисы и мобильные клиенты. Параллельно растёт доля автоматизации: Let’s Encrypt и аналогичные ACME‑сервисы берут на себя выпуск и продление сертификатов, а компании следят уже не за одним доменом, а за сотнями сервисов. Критично не только правильно выбрать алгоритм и длину ключа, но и выстроить мониторинг: истёкший сертификат сегодня — не просто предупреждение в браузере, а простой оплаты, CRM или внутреннего портала.

---

Поэтапный процесс использования асимметричного шифрования

На практике всё начинается с генерации пары ключей. Вы создаёте приватный ключ и на его основе получаете публичный, после чего надёжно изолируете секретную часть: чаще всего это защищённый модуль, аппаратный HSM или хотя бы отдельный сервис с жёсткими правами доступа. Потом публичный ключ распространяется через сертификаты или открытые каталоги, а приложения учатся шифровать на нём данные. Важно, что в 2025 году почти во всех реальных системах асимметрика используется не для шифрования «тяжёлых» данных, а для обмена симметричными ключами сессии, после чего работает быстрый алгоритм типа AES. Так достигается баланс между безопасностью и скоростью.

Интеграция в бизнес‑процессы

Когда компания переходит от теории к массовому использованию, возникают вопросы масштаба: кто выпускает ключи сотрудникам, как их отзывать, что делать при увольнениях, как разделять роли администраторов. Здесь в ход идут услуги внедрения асимметричного шифрования для бизнеса от интеграторов, которые уже проходили через реальные инциденты и знают, где ломается практика. Они помогают встроить криптографию в SSO, электронную подпись, защищённый документооборот и удалённый доступ. В результате шифрование перестаёт быть «чёрной магией» и превращается в управляемую часть IT‑ландшафта с регламентами, SLA и понятной ответственностью.

Выбор и развёртывание софта

Если вы только начинаете, логично сначала протестировать решения на пилотном проекте: настроить тестовый сервер, выдать несколько ключей, прогнать типовые сценарии. Большинство вендоров даёт демо‑версии, поэтому программное обеспечение для асимметричного шифрования скачать можно из личного кабинета или маркетплейса облачного провайдера и сразу встроить в существующую инфраструктуру. Важно проверять, как продукт ведёт себя под нагрузкой, какие есть API, какие форматы ключей поддерживаются и можно ли встроить его в существующие системы логирования и SIEM. Именно обкатка на реальных кейсах выявляет проблемы, которые не видно в красивых презентациях.

---

Устранение неполадок и типичные проблемы

Чаще всего сбои проявляются не как «сломалось шифрование», а как что‑то совсем будничное: не открывается сайт, не проходит авторизация, не синхронизируются приложения. Диагностика начинается с банальных шагов: проверить сроки действия сертификатов, корректность цепочки доверия, настройки протоколов и шифросьютов. В 2025 году добавился ещё один уровень сложности: смешение классических и постквантовых алгоритмов, из‑за чего часть клиентов не понимает новые комбинации параметров. При отладке важно фиксировать версию протокола, набор шифров и конкретный сценарий сбоя, чтобы сопоставить это с логами сервисов и событиями в системе управления ключами.

Ошибки конфигурации и человеческий фактор

Большинство инцидентов связано не с криптографией как таковой, а с неправильной конфигурацией и нарушением процедур. Приватные ключи могут случайно оказаться в резервных копиях, общих папках или системах логирования; тестовые сертификаты попадают в прод, а ключи не отзываются при компрометации устройств. Чтобы подобное не превращалось в катастрофу, нужны чёткие регламенты ротации, политики минимально необходимых прав и регулярные проверки. Современные инструменты помогают автоматизировать эти процессы, но окончательное решение всё равно за людьми: именно они подписывают регламенты, проводят обучение и контролируют, чтобы теоретические настройки действительно выполнялись в ежедневной операционке.

Тренды 2025 года и взгляд вперёд

На горизонте ближайших лет сразу несколько трендов: растущее давление регуляторов, обязательное шифрование «по умолчанию» во всех облачных сервисах, массовое внедрение постквантовых алгоритмов и тотальная автоматизация жизненного цикла ключей. Асимметричное шифрование перестаёт быть точечной технологией и становится «фоновым слоем» любой цифровой экосистемы: пользователь даже не замечает, как за ним управляются десятки ключей и сертификатов. Выиграют те, кто сейчас строит гибкую архитектуру, готовую жить и с классическими, и с новыми алгоритмами, и умеет быстро обновлять криптографический стек без остановки бизнеса.